امنیت

روان بررسی سیستم های تصویر ساز برای امنیت شبکه

توضیحات فایل:

کتاب و مقاله امنیت

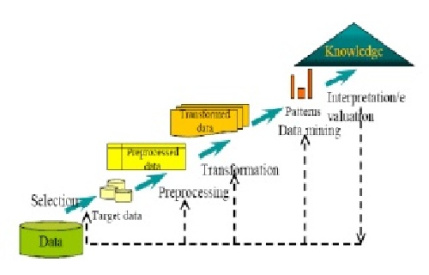

A Survey of Visualization Systems for Network Security

بررسی سیستم های تصویر ساز برای امنیت شبکه

•طراحی تکنیک های تصویر سازی امنیتی •

•طبقه بندی تصویر سازی امنیت شبکه در 5 کلاس برای درک ارزیابی •

•جمع آوری منابع داده اطلاعاتی و نمایش آن در جدول •

•ارزیابی ارتباطات تصویر سازی با تحلیل الگوها و ساختارها •

•ارائه رهنمودها برای توسعه دهندگان سیستم های تصویر سازی

.1مقدمه

.2منابع داده

.3معرفی 5کلاس : §مانیتورینگ میزبان / سرور (Host/Server Monitoring) §مانیتورینگ داخلی /خارجی (Internal/External Monitoring) §فعالیت پورت (Port Activity) §الگوهای حمله (Attack Patterns) §رفتار مسیریابی (Routing Behavior)

.4مسائل، نگرانی ها، و راهنمایی ها آینده در رابطه با تصویر سازی امنیت شبکه

•تکنیک های تصویر سازی برای زمانی است که وابستگی امنیتی داده هاپشتیبانی نمی شود. •کمک به ایجاد الگوها ، مسیرها، ساختارها و موارد استثنا در منابع داده شبکه با تجزیه و تحلیل داده تصویر سازی برای نبود روابط امن میان داده ها (به عنوان مثال تعریف الگوهای شنیداری و روابط آنها). •

•بدست آوردن روابط جدید و نمودار گرافیکی از تهدیدات ونفوذگری با استفاده از الگوها . •

•طراحی تصویر سازی با توجه به نیازهای کاربران و مهارتها و توانایی آنها است و همیشه قابل پیش بینی نیست (سعی در استفاده از الگوی human-computer) • •برای گرفتن نتایج خوب امنیتی الگوها یکدیگر را تکمیل تا مسائل دقیقی را ارائه کنند.

درس امنیت شبکه های کامپیوتری

(فصل 3 از صفحه 56 تا صفحه 66)

فصل 3

رمزنگاری کلید متقارن(روش سنتی)

این فصل روش رمزنگاری کلید متقارن را بررسی می کند.رمزنگاری کلید متقارن، به عنوان رمزنگاری معمولی و یا رمزنگاری تک کلیدی است.بدین معنی که از یک کلید واحد برای رمزنگاری و رمزگشایی استفاده می شود.

اهدافی که در این فصل دنبال می شود شامل :

- · تعریف اصطلاحات و مفاهیم رمزنگاری کلید متقارن

- · تاکید بردو دسته رمزنگاری سنتی: رمزنگاری جایگزینی[1] و جابجایی[2]

- · تشریح رمز گشایی با استفاده شکستن رمز متقارن

- · معرفی کردن رمزنگاری بلوکی[3] و جریانی[4]

- · بحث در مورد استفاده از رمزنگاری رایج در گذشته مانند رمزنگاری ماشین انیگما[5]

ایده کلی در رمزنگاری کلید متقارن در اینجا با استفاده از مثالهایی از رمزنگاری معرفی خواهد شد. از شرایط و تعاریف ارائه شده، در فصل های بعد در رمزنگاری کلید متقارن استفاده می شود.

مطالعه رمز نگاری سنتی کلید متقارن که امروزه دیگر استفاده نمی شود،به چند دلیل است:اول اینکه آنها ساده تر از رمزنگاری مدرن هستند وبه آسانی فهمیده می شوند.دوم اینکه آنها پایه های اساسی رمزنگاری را نشان می دهند. این پایه ها برای درک بهتر روشهای مدرن استفاده خواهند شد.سوم اینکه آنها روش منطقی را برای استفاده از رمزهای مدرن ارائه می کنند، به دلیل اینکه رمزنگاری سنتی به راحتی می تواند با استفاده از یک کامپیوتر مورد حمله قرار بگیرد ورمز نگاری سنتی دیگردرنسل جدید کامپیوترها امن نمی باشند.

3.1.مقدمه

شکل 3.1 ایده کلی پشت رمزنگاری کلید متقارن را نشان می دهد.

شکل 3.1 ایده کلی رمزنگاری کلید متقارن

درشکل 3.1 آلیس پیغامی را به باب می فرستد. باب، از یک کانال امن استفاده می کند با این فرض که،اوه(شخص سوم)، نمی تواند محتوای پیام رابه سادگی از طریق کانال استراق سمع کند.

پیام اصلی بین آلیس و باب متن رمز نشده(Plaintext )نامیده می شود.پیامی که از طریق کانال فرستاده شده متن رمزشده(Ciphertext) نامیده می شود. برای ایجاد متن رمزشده، آلیس از یک الگوریتم رمزنگاری و یک کلید مخفی مشترک استفاده می کند.

برای تولید متن اصلی از متن رمزشده، باب هم از یک الگوریتم رمزگشایی و همان کلید مخفی (معکوس آن)استفاده می کند.

الگوریتم های رمزگذاری و رمزگشایی تحت عنوان Ciphers نامیده می شوند.کلید هم مجموعه ای از ارزشها(اعداد) است که الگوریتم ها برروی آن اجرا می شوند.

[1] Substitution

[2] Transposition

[3] Block

[4] Stream

[5] Enigma

کلمت کلیدی >> | A | Survey | of | Visualization | Systems | for | Network | Security | بررسی | سیستم | های | تصویر | ساز | برای | امنیت | شبکه | •طراحی | تکنیک | سازی | امنیتی | • | •طبقه | بندی | در | 5 | کلاس | درک | ارزیابی | •جمع | آوری | منابع | داده | اطلاعاتی | و | نمایش | آن | جدول | •ارزیابی | ارتباطات | با | تحلیل | الگوها | ساختار

36,000 تومان

پروداک فایل

تسهیل در دسترسی به فایل مورد نظر در فروشگاه های فایل دارای نماد اعتماد الکترونیکی

جستجو و دریافت سریع هر نوع فایل شامل: دانشگاهی: مقاله، تحقیق، گزارش کارآموزی، بررسی، نظری، مبانی نظری

آموزشی و تدریسی: پاورپوینت، فایل، پروژه، درسنامه، طرح درس روزانه، درس پژوهی، یادگیری، آموزش، معلم، دانشآموزان، سناریوی آموزشی، بکآپ کودک.

فناوری و دیجیتال: دانلود، بکآپ، ppt، اتوکد، قابل ویرایش، حسابداری، سامسونگ دیجیتال، pdf.

روانشناسی و علوم تربیتی: پاورپوینت، طرح درس نویسی

هنری و طراحی: معماری، عکاسی، وکتور، طراحی

سایر: تم تولد، بکآپ تولد، ابتدایی، خرید دانلود رایگان، اصول، کورل، بکآپ آتلیه