فنی و مهندسی,کامپیوتر و IT

بررسی امنیت و مسیر یابی در شبکه های اقتضایی

پروژه و تحقیق رشته کامپیوتر و فناوری اطلاعات، چکيده: شبکههاي بيسيم کاربرد بسياری دارند، سهولت و سرعت ساخت، از مهمترين مزيت اين نوع شبکهها است. با توجه به انتقال داده در محيط باز (از طريق هوا) و محدوديت هاي موجود از جمله پهناي باند محدود، انرژي محدود، دامنه ي ارسال محدود و...، کنترل ازدحام و ...

105

تعداد صفحات

doc

فرمت

975

کیلوبایت

حجم فایل

35,000 تومان

قیمت فایل

فایل با عنوان بررسی امنیت و مسیر یابی در شبکه های اقتضایی با تعداد 105 صفحه در دسته بندی فنی و مهندسی,کامپیوتر و IT با حجم 975

کیلوبایت و قیمت 35000 تومان و فرمت فایل doc با توضیحات مختصر پروژه و تحقیق رشته کامپیوتر و فناوری اطلاعات، چکيده: شبکههاي بيسيم کاربرد بسياری دارند، سهولت و سرعت ساخت، از مهمترين مزيت اين نوع شبکهها است. با توجه به انتقال داده در محيط باز (از طريق هوا) و محدوديت هاي موجود از جمله پهناي باند محدود، انرژي محدود، دامنه ي ارسال محدود و...، کنترل ازدحام و ... ...و عنوان انگلیسی Investigating security and routing in contingent networks را می توانید هم اکنون دانلود و استفاده نمایید

توضیحات فایل:

چکيده:شبکههاي بيسيم کاربرد بسياری دارند، سهولت و سرعت ساخت، از مهمترين مزيت اين نوع شبکهها است. با توجه به انتقال داده در محيط باز (از طريق هوا) و محدوديت هاي موجود از جمله پهناي باند محدود، انرژي محدود، دامنه ي ارسال محدود و...، کنترل ازدحام و تداخل و پروتکل هاي مسيريابي متفاوت از شبکه هاي سيمي هستند.

در اين مقاله به معرفي شبکه هاي بي سيم توري که ترکيبي از شبکه هاي ad hoc و سلولي هستند، مي پردازيم. با توجه به طبيعت ترکيبي، اعمال پروتکل هاي مسيريابي مربوط به ساير شبکه هاي بي سيم به اين نوع شبکه، غيرممکن است، زيرا پروتکل هاي مسيريابي بايد ترکيبي از مسائل مربوط به شبکه هاي ad hoc و سلولي را در نظر بگيرند. در ادامه برخی از پروتکل های مسيريابي و معيارهاي مورد استفاده، بررسي مي شوند.

كليدواژه ها: شبکه سلولی، شبکه ad hoc، شبکه بی سيم توری، پروتکل های مسيريابی

فهرست مطالب:

چکيده

مقدمه

2-معماري WMN

نقاط دسترسي

گره هاي سيار

اجزاي شبکه

درجه حرکت

الگوي ترافيکي

3-خصوصيات WMN از ديد مسيريابي

توپولوژي شبکه

الگوي ترافيک

تنوع کانال ها

4-معيارهاي کارايي مورد استفاده در پروتکل¬های مسيريابی

تعداد گام

تعداد انتقال مورد انتظار(ETX

زمان انتقال مورد انتظار(ETT

مصرف انرژي

دسترسي پذيري/قابليت اطمينان مسير

5- معيارکيفيت مسير در مسيريابی شبکه¬هاي بي¬سيم چند¬گامه

5-1-عمليات DSDV

5-2-تغييرات اعمالي به DSDV

5-3-عمليات DSR

5-4-تغييرات اعمالي به DSR

5-5-نتايج

5-6-مسيريابي LQSR[14]

5-6-1- سربار LQSR

الگوریتم مسیر یابی

شبکه های Adhoc

3 پروتکل مسیریابی AODV

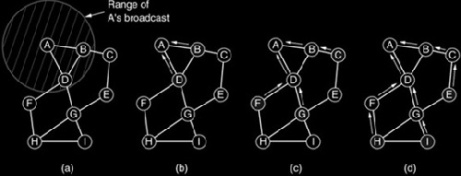

2 - نمایی از پروتوکل مسیریابی AODV

3 - بسته RReq و RRep در پروتکل مسیریابی AODV

4 - انواع حملات بر روی شبکه های اقتضایی

1 - محاسبه مقدار راس در Merkle Hash Tree

2 - حد بالای فاصله بین گیرنده و فرستنده

5 آرایش کلید در شبکه های اقتضایی

مصداقی از رمزنگاری آستانه ای در شبکه های Ad-hoc

6 - نمونه هایی از پروتکلهای امن پیشنهادی در شبکه های Ad-hoc

6.1 پروتکل مسیریابی SEAD

3 - زنجیره اعداد درهم

6.2 پروتکل مسیریابی امن برحسب نیاز به نام ARIADNE [65]

پروتکل مسیریابی امن برحسب نیاز ARIADNE

6.3 پروتکل مسیریابی ARAN

آدرس IP بر اساس کلید عمومی (SUCV)

7 پروتکل مسیریابی ARAN

پروتکل مسیریابی SAODV [68]

پروتکل مسیریابی SAODV

تقسیم بندی اول

تقسیم بندی دوم

1 - Table driven Pro active

DSDV

WRP

CSGR

معایب : node

STAR

2.On demand Reactive

SSR

DSR

TORA

AODV

RDMAR

3.Hybrid (Pro-active / Reactive)

ZRP

AODV برای تحقق اهداف زیر طراحی شده است

این پروتکل شامل دو فاز می باشد

کشف مسیر

ارائهی سرویس مدیریت زمانی جهت بهبود عملکرد شبکههای بیسیم Ad Hoc

1-2 سرويس مديريت راهنما

2- مسیربان و مسیر سنج

1-2-2 مسیربان

2-2-2 مسیرسنج

اتصال دو کامپيوتر به صورت بيسيم

پروتکل های مسیریابی MANET و طراحی Cross-Layer

1. طراحی Cross-Layer شبکه های بی سیم Multi-hop

پروتکلهاي امن در شبکه هاي ad-hoc

شبکه ad-hoc

مشکلات عمده امنیتی در شبکه های ad-hoc

مدیریت کلید

راه حل ساده

تبادل کلید تصدیق اصالت شده مبتنی بر password

نیازمندیها

EKE

EKE چند طرفه

اصلاح پروتکل دوطرفه

EKE چند طرفه

تبادل کلید دیفی-هلمن تصدیق اصالت شده با password

نسخه چند طرفه

امنیت مسیریابی

نگهداری مسیر در ARAN

مسير شبكه Adhoc

1- Table driven routing protocol

2- Source initiated on – Demand routing protocol

شبیه سازی شبکه های Vehicular Ad-hoc ایجاد مدل حرکتی در SUMO

معرفی

نصب شبیه ساز SUMO

نصب در ویندوز

مثالی برای آشنایی با نحوه کار با SUMO

گره ها

لبه ها

مسیرها

پیکربندی

امنیت در شبکه های Mobile ad hoc

پروتوکل های مسیر یابی (Routing Protocols)

تقسیم بندی اول

تقسیم بندی دوم

کاربرد های شبکه Mobile ad hoc

نتيجه

پانوشتها

منابع و ماخذ

کامپیوتر و IT

دانلود فایل ورد Word ارائه یک راهکار بهینه تشخیص ناهنجاری در شبکه های اقتضایی متحرک بر اساس الگوریتم انتخاب منفی

دانلود فایل ورد Word ارائه یک راهکار بهینه تشخیص ناهنجاری در شبکه های اقتضایی متحرک بر اساس الگوریتم انتخاب منفی

65,000 تومان

شبکه های اجتماعی

دانلود فایل ورد Word تحقیق ارائه یک راهکار بهینه تشخیص ناهنجاری در شبکه های اقتضایی متحرک بر اساس الگوریتم انتخاب منفی

دانلود فایل ورد Word تحقیق ارائه یک راهکار بهینه تشخیص ناهنجاری در شبکه های اقتضایی متحرک بر اساس الگوریتم انتخاب منفی

72,000 تومان

پروداک فایل

تسهیل در دسترسی به فایل مورد نظر در فروشگاه های فایل دارای نماد اعتماد الکترونیکی

جستجو و دریافت سریع هر نوع فایل شامل: دانشگاهی: مقاله، تحقیق، گزارش کارآموزی، بررسی، نظری، مبانی نظری

آموزشی و تدریسی: پاورپوینت، فایل، پروژه، درسنامه، طرح درس روزانه، درس پژوهی، یادگیری، آموزش، معلم، دانشآموزان، سناریوی آموزشی، بکآپ کودک.

فناوری و دیجیتال: دانلود، بکآپ، ppt، اتوکد، قابل ویرایش، حسابداری، سامسونگ دیجیتال، pdf.

روانشناسی و علوم تربیتی: پاورپوینت، طرح درس نویسی

هنری و طراحی: معماری، عکاسی، وکتور، طراحی

سایر: تم تولد، بکآپ تولد، ابتدایی، خرید دانلود رایگان، اصول، کورل، بکآپ آتلیه